Fraude em urnas sem papel? Pense de novo.

Há muitos que acham que conhecem TI fazendo comentários equivocados e alarmistas sobre eleições com urnas eletrônicas no Brasil.

Desse modo resolvi aqui dar a minha contribuição. Como usual, me equilibro entre dois extremos: ainda que reconheça que o recibo do voto em papel aumenta a transparência para o eleitor, gostaria de mostrar que, a despeito disso, a votação eletrônica sem papel é bastante segura.

Na terra de milhões de especialistas em tudo, via redes sociais, muitos até saíram recentemente na rua defendendo o voto auditável; a maioria sem a capacidade de entender como realmente funciona o processo eletrônico.

O desafio aqui é tentar escolher as palavras de forma que as pessoas possam entender, mesmo que sejam relativamente leigas em Informática, embora uma pessoa não familiarizada possa não entender parte da minha explicação, à despeito de tentar simplificar ao máximo.

Usamos urnas eletrônicas de 1ª geração?

Sim, essa parte é verdade.

Lá fora já existe a terceira geração em alguns lugares, chamado de VVPAT (Voter-verified paper audit trail – comprovante de votação verificado pelo eleitor), que nada mais é do que o tal comprovante de papel. A segunda geração, entre a primeira e terceira, introduziu aperfeiçoamentos menores.

Fala-se que apenas Brasil, Bangladesh e Butão adotam apenas a solução de primeira geração de maneira global.

É complexo checar essa afirmação. No entanto, é claro que alguns países adotam sistemas mistos, que incluem pedaços com a primeira geração, incluindo 7 estados dos Estados Unidos.

Outros adotam voto eletrônico apenas via Internet, como a França, que passa a ser uma opção entre os votantes.

Aqui tem mais dados, que pode server de ponto de partida para uma pesquisa, a partir de uma planilha baixável.

Voto eletrônico com e sem papel

Inegavelmente nosso sistema não é o mais moderno, mas, mesmo assim, paradoxalmente, a segurança é muito maior do que parece à primeira vista.

De fato, o sistema é passível de invasão por hackers e não há registro de forma independente do voto eletrônico. A terceira geração torna o sistema totalmente à prova de paranoicos.

Aí alguém vai dizer:

– Ih, ele (no caso, eu) está reconhecendo a fragilidade do nosso sistema.

Não exatamente. A vantagem do “recibo” de papel do voto (que o eleitor não leva para casa, naturalmente) é mais no sentido de aumentar a transparência de voto para a população, o que aumenta a percepção de segurança, ainda que isso não aperfeiçoe, de fato, a segurança real, como veremos.

E é esse o motivo que a primeira geração não tem encontrado muito eco pelo mundo: não basta ser seguro, é preciso parecer seguro.

No entanto, a maioria dos que defendem o recibo de papel, falam em possibilidade real de fraude, a partir dessa insegurança aparente, inclusive o próprio presidente Bolsonaro, se referindo à eleição de 2018.

Bolsonaro dizia ter provas, mas nunca as apresentou, mesmo convocado para isso. O curioso, nesse caso, é que ele ganhou a eleição presidencial em 2018. Ou seja, a eleição teria sido roubada de forma amadora, porque se fosse para tirar o mito do jogo, os fraudadores iriam até o final.

Mergulhando de snorkel no mundo do hash

Não sei exatamente os detalhes do processo de segurança no Brasil relativo ao sistema de votação eletrônica; uma vez que o processo em si não é aberto. No entanto, é sabido que em todos os processos desse tipo, que usam softwares “sensíveis”, emprega-se o conceito de hash de arquivos e aqui não é diferente

O hash, em palavras simples, consiste em uma soma sofisticada (checksum) de todos os bytes (caracteres) de um arquivo, sistema, HD (disco rígido ou hard disk) ou máquina; de forma a resumir todo o conteúdo em apenas um único número.

Esse conceito é adotado por virtualmente TODOS que fazem sistemas com requisitos de segurança.

O sistema eleitoral é, em última análise, composto de um conjunto de arquivos, sendo que cada arquivo tem um hash bem definido.

Em geral, costuma existir um pequeno utilitário externo, que pode ser espetado em um pen drive. Com esse dispositivo é possível dar partida (boot) na máquina de forma independente do boot da máquina e, depois, testar vários tipos de hash referente à máquina, incluindo o hash do arquivo que desejar, sendo essa informação obtida gravada no próprio pen drive para não ter contaminação posterior.

Por que esse tipo de programa costuma ser espetado de fora e não se trata de um programa instalado na própria máquina a ser testada?

Porque sempre é possível que alguém coloque um vírus na máquina, que assuma o seu controle quando ela é ligada. Esse vírus pode perfeitamente enganar o programa de hash, mostrando um valor que não corresponde ao verdadeiro hash do elemento que está sendo testado.

Em todo o caso, esse tipo de programa de fora pega um arquivo, um sistema, um HD ou mesmo a máquina inteira e calcula seu hash.

Acontece que o hash tem uma propriedade fascinante: é virtualmente impossível alterar o arquivo e manter esse hash, mesmo se isso for tentado por décadas! Em suma, um único bit que seja alterado no arquivo altera completamente o hash.

Alguém poderia ponderar:

– Ah, mas o hash é calculado no TSE. Eu não confio. É tudo parte do esquema.

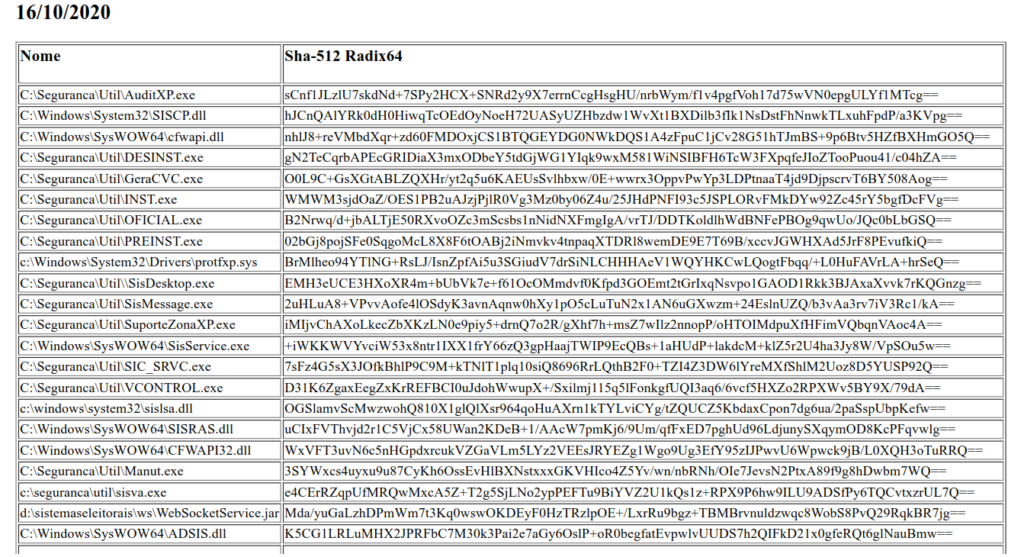

Sobre a afirmação acima, nada mais equivocado O cálculo de hash não tem a ver com nada feito ou produzido no Brasil. O sistema de votação eletrônica no Brasil usa o sistema Sha-512 (criado em 2001) exibido no formato radix64 (ver adiante), que não foi desenvolvido no Brasil. O algoritmo que gera esse código inclusive tem código aberto.

Ou seja, nem os hashes nem os programas que os geram são secretos.

Para ver o hash na prática, vá nessa ferramenta online, selecione um arquivo do seu computador e calcule o hash dele, pelo método Sha 512.

As ferramentas, em geral, exibem o código hash sob a forma hexadecimal (dígitos de 0 a 9, mais as letras de A a F), mas esse código pode facilmente ser convertido para base/radix 64 ou vice-versa.

O radix 64 usa 64 símbolos, incluindo letras maiúsculas, minúsculas, dígitos e mais 2 símbolos (+ e /) para representar um número, nessa ordem, tornando o código mais legível e curto do que a notação em hexadecimal.

Agora vá no seu arquivo (que pode ser bem grande) e experimente mudar 1 caractere dentro dele e, depois, recalcule o hash. Note que ele muda completamente!

Por que hackear é possível, mas inócuo?

Muitos, após lerem o conteúdo acima, podem pensar:

– Ih, moleza, é só ter hackers para invadir as máquinas e alterar os programas de forma a fraudar o sistema eleitoral.

De fato, invadir máquinas obviamente é possível. Com engenhosidade muitos conseguem fazer isso!

Houve vários casos de pessoas que conseguiram invadir sistemas pretensamente muito protegidos, apagando e danificando conteúdos. Até mesmo o Pentágono!

O que não se consegue com a invasão? Alterar os arquivos sem deixar vestígio!

Por que, se os hackers aparentemente conseguem fazer qualquer façanha?

O problema é que os hashes mudados dos arquivos sinalizaram que eles foram mexidos por dentro. Não existe, como vimos acima, método viável para, nem em dezenas de anos, alterar arquivos sem alterar seu hash!

Existe aqui uma cerimônia de lacração dos sistemas eleitorais, realizada no TSE. Eles possibilitam aos partidos políticos e ao Ministério Público verificar se os arquivos encontrados em qualquer urna do país correspondem aos arquivos lacrados no TSE.

Pelo exposto acima, vimos que a invasão de fora é perfeitamente possível, mas inócua do ponto de vista de fraude eleitoral, porque qualquer tentativa de fraudar o sistema, altera os hashes que são sempre checados por equipes internas, e, portanto, esse ato seria facilmente, desmascarado.

Por exemplo, vamos supor que alguém consiga invadir o servidor da Microsoft e incorporar um vírus no instalador em uma versão de instalação do Windows. É possível? Sim, mas é por isso que os fornecedores de software divulgam o hash de cada release de um aplicativo. Se o hash confere, não há o que temer.

Outros podem aventar:

– Então posso invadir as urnas depois desse processo e depois reverter.

Simplesmente, não é possível isso. As urnas, depois do programa copiado, funcionam de forma desconectada da Internet.

E se o TSE seguir protocolos errados?

Não é impossível que o TSE tenha adotado protocolos de segurança de software totalmente inadequados ou fora de qualquer padrão aceitável.

Nesse caso todo o meu artigo perde a validade, porque há um buraco no processo do tamanho de uma bala de canhão.

Um exemplo bizarro seria internamente adotar uma leitura de hashes sempre feita via os próprios computadores do TSE, sem ter a rotina de usar um boot independente. Nesse caso, nem a cerimônia de lacração dos hashes nem a eleição simulada, já com os hashes lacrados, resolveria a questão.

Como o texto colocou acima, tal procedimento simplesmente não funciona, porque os sabotadores pode inserir um vírus nos computadores cujo único efeito seria distorcer qualquer processo interno de leitura de hashes, mesmo que feita a partir de programas desenvolvidos fora do TSE.

Outro exemplo, seria adotar um programa de cálculo de hash, desenvolvido internamente, onde esse programa não tenha passado por protocolos adequados de segurança. Aí ele pode ter código maliciosos (sem a necessidade de vírus), que torne todo o processo de geração de hashes inócuo, em termos de proteger qualquer coisa.

Obviamente qualquer programa de cálculo de hash deve ser adquirido de fora do Brasil e tendo seus próprios arquivos executáveis hashes lacrados de acordo com a versão vigente, divulgado pela empresa que o desenvolveu, como manda as melhores práticas.

Acho esse ponto extremamente improvável porque uma indigência de processos nesse nível seria uma questão conhecida por dezenas e dezenas de funcionários do TSE ligados ao ambiente de desenvolvimento dos programas para eleições, incluindo diversas pessoas do staff.

Todas essas pessoas teriam amplo conhecimento que o ambiente de desenvolvimento é inseguro.

No final, essa questão terminaria vazando, tal a fragilidade estrutural de adotar protocolos totalmente inapropriados.

Se o setor do TSE que cuida da informática/hardware das eleições for todo contaminado, qualquer processo que se implante, até com toneladas de papel, pode ser fraudado.

É possível, por exemplo, fazer uma impressão em tinta apagável ou em um papel posteriormente descartado e depois, fora da vista do eleitor, imprimir outro voto para colocar na urna lacrada, já com a fraude incorporada. Basta que toda e qualquer pessoa responsável pela auditoria interna da urna eletrônica seja cooptada pela conspiração de fraude. Assim, o eleitor pensa que viu seu voto, mas ele não foi computado corretamente e nem mesmo a recontagem irá detectar esse fato.

Sendo assim, qualquer processo para aperfeiçoar a segurança que se pense, é preciso contar com um ambiente de desenvolvimento que não pode estar globalmente contaminado.

E o processo de totalização das urnas?

Quanto ao processo totalização das urnas, nada de prático pode ser feito em termos de fraude, porque a urna emite um boletim impresso em 5 vias com todos os votos no final do dia de votação, a disposição dos fiscais dos partidos.

Esse boletim fica posteriormente disponível na nuvem para todos interessados, permitindo processos de apuração independente. Não há sentido mudar esses boletins na nuvem, porque existem as cópias de papel.

É possível inclusive examinar a apuração de cada seção, a partir da zona, turno e município!

Desse modo, a fraude só seria tecnicamente possível de se fazer no sistema que fica embutido na urna eletrônica.

Mas, então, como poderia se fraudar o voto?

Qualquer fraude teria que ser feita de dentro do TSE e aí não seria trabalho de hackers, e sim, isso seria uma grande e intrincada conspiração.

Precisaria envolver um mínimo de pessoas que tem acesso à máquina, de forma independente.

A fraude não poderia ser perpetrada nos programas fontes. Programas fontes são a forma como os programas são normalmente escritos e compartilhados por equipes de programadores, em uma determinada linguagem de programação, como Java, Javascript, Python etc.

As mudanças maliciosas precisariam ser feitas diretamente nos arquivos executáveis (.EXE em sistemas Windows), que correspondem ao programas em linguagem de máquina.

Usualmente, executáveis são compostos de números (bytes) de 0 a 255, representados como uma sequência, aparentemente sem sentido, de números em hexadecimal de 2 dígitos, como 23, A8, F3, EA etc.

Correspondem, mais ou menos, aos formatos dos aplicativos de celulares, quando se baixa do Google Play ou Apple Store.

Alterar maldosamente os programas fontes é inviável, porque gera um rastro grande. Sistemas, quando vão sendo desenvolvidos, são naturalmente compartilhados entre várias pessoas, além de ser fácil de achar códigos esquisitos no meio de um código funcional.

No caso de alterar diretamente o programa em linguagem de máquina essa tarefa pode ser feita por um grupo reduzido de pessoas, o que tornaria tudo mais fácil e a alteração fica bastante oculta, já que é feita de forma que quase ninguém percebe, ao visualizar o conteúdo dos arquivos.

O problema é que tudo é geralmente é logado. Assim, a fraude fica documentada: quem alterou, que horas e o que foi alterado.

Mesmo que não tivesse log, os hashes dos programas alterados mudam e não há como fugir disso.

Assim, seria preciso cooptar no clube dos conspiradores todos que potencialmente possam ler o hash e aí a quantidade de pessoas envolvidas podem chegar à casa de dezenas!

Esse complô precisaria incluir todo mundo que faz a eleição simulada. com representante de todos os partidos e do ministério público federal,. já que, nesse caso, os hashes também são testados.

Nessa eleição simulada, todas as pessoas presentes, incluindo os representantes de todos os partidos, votam. Esses votos são públicos. Esses votos então são apurados e depois conferidos com o boletim de votos emitidos pela urna.

O mais importante nessa eleição simulada não é nem a conferência em si, já que os “malandros” poderiam adulterar o sistema para funcionar corretamente apenas em uma data anterior às eleições.

É a própria conferência se os códigos hashes dos programas do sistema batem com os códigos hashes que foram lacrados.

Se não piora, por que não se implementa o voto impresso?

Em tese, o “recibo” impresso do voto como adendo ao sistema eletrônico não diminui a segurança do atual sistema, e ainda aumenta a transparência explícita para todos.

Então por que simplesmente não se faz isso para dar um cala-boca a aqueles que falam em fraude?

Ora, pode-se até fazer algum dia, mas ele adiciona custo ao processo, uma vez que a impressora tem partes mecânicas que serão muito mais exigidas do que hoje, e gerarão mais consumo de papel e tinta, além de aumentar a taxa de defeitos da urna eletrônica.

Além disso, a apuração das eleições ficará mais morosa e cara, dependendo da forma que os processos de recontagem sejam regulamentados, em caso de solicitação de auditoria.

Para quem alega que o nosso atual sistema já é caro e gastar um pouco mais não machuca, eu digo: sim, machuca: as pessoas esquecem que nosso país é pobre. Devemos tornar a nossa máquina pública mais barata e não mais cara.

Eleições é um “metagasto”. Ou seja, não é um gasto que gere utilidade real na ponta. Cada real a mais gasto aqui (como o fundo eleitoral) é um real a menos que sobra para melhorar um hospital federal, aumentar número de leitos, investir em educação etc

Além disso, quem cria na cabeça conspirações mirabolantes que tornam possível adulterar o voto eletrônico, não seria difícil imaginar esquemas mais ou menos mirabolantes de suborno, cooptação etc, para durante um processo de auditoria, acessar esses papéis vindos das urnas e os trocaram por outros papéis com votos mudados, com a finalidade de criar chicanas, uma vez que a recontagem não iria bater com a contagem eletrônica.

Provavelmente isso seria até mais factível do que adulterar programas, levando-se em conta a proteção conferida pelo hash.

E se a votação voltasse a ser 100% em papel, mais ainda, porque a insegurança passaria a estar disseminada em vários pontos do processo.

A contraditório é livre, mas ….

Claro que um artigo desse tipo gera reações mais variadas das pessoas, desde o reconhecimento do trabalho que foi escrevê-lo, até o mais puro e cristalino ódio.

Normal isso, em temas polêmicos como esse.

Acho ótimo que apareçam pessoas para contribuir, mas é preciso argumentos reais referindo-se ao que foi abortado nesse artigo, em pontos específicos.

Para mim não tem validade refutações genéricas (“O texto é repleto de inverdades e exageros”), falácia ad hominem (“O texto mostra uma profunda ignorância do autor que exprime conceitos sem tê-los entendido”), apelo à autoridade (“O Dr. John White, com PhD em Harvard e pós-doc em Cambridge diz que o voto eletrônico é muito frágil”), falácia da ausência de manada (“Só o Brasil, Butão e Bangladesh adotam esse sistema”) ou argumentos políticos (“O Congresso e o STF tem medo que o Bolsonaro vença em eleições limpas, e por isso não querem o voto impresso”).

Palavras finais

Em suma, os conspiradores precisariam cooptar todos os envolvidos, garantir que nenhum deles abra o bico e ter um plano B (assassinato?) se alguém se negue a colaborar. Isso é virtualmente impossível de acontecer.

Precisaria existir a coincidência impressionante de todos os envolvidos serem corruptíveis e discretos.

De modo geral, posso dizer, tendo em vista tudo que foi dito que é loucura pensar em fraude, mesmo que não tenhamos o sistema mais moderno.

Como dissemos, o sistema eletrônico de 3ª geração serve mais para diminuir a sensação de “caixa preta” do que, na prática, efetivamente aumentar a segurança contra fraudes.

Adendo: e-mail ao Professor Diego Aranha

Houve diversos comentários de internautas na postagem do Facebook, entre outras coisas referenciando o trabalho do PhD brasileiro Diego Aranha

O professor Diego Aranha aponta as muitas vulnerabilidades do sistema de urna eletrônica no Brasil, e atualmente é professor na Universidade de Aahrus na cidade de mesmo nome na Dinamarca

Decidi, então, mandar para ele o seguinte e-mail:

Caro Diego Aranha,

Tudo bem?

Sei que você se encontra hoje na Aarhus University na Dinamarca e que está muito ocupado.

Ficaria muito feliz se você conseguisse responder meu e-mail abaixo, porque é a dúvida de muitos.

Li seus papers sobre as vulnerabilidades da urna eletrônica, parabenizo pelo seu ótimo trabalho e as reconheço, mas tenho os meus questionamentos.

Pelo que eu sei, todo ambiente de software sensível que se preze usa um rigoroso sistema de versionamento com hashes, sendo que o hash deve ser calculado, de preferência, via um software portátil com boot independente do sistema operacional do ambiente de desenvolvimento, para se precaver contra eventuais vírus.

Em geral, armazena-se os hashes e versões em mídias independentes e não violáveis, dentro do ambiente em questão. E esse proteção costuma se feita com redundância e várias cópias, para evitar quase unicidade de responsabilidade na organização.

No caso, o TSE usa o algoritmo de Sha512 para o hash, apresentado no formado Base 64.

Qualquer tipo de alteração externa ou interna, quase com 100% certeza absoluta muda o hash do arquivo correspondente, quer seja um arquivo fonte ou executável.

Sendo assim, essa alteração não constará desse versionamento oficial e a fraude seria detectada de toda a maneira?

Desse modo, ainda que o sistema contenha trocentas vulnerabilidades, como você destacou, qualquer alteração indesejada (quer interna por sabotadores, quer externa por hackers), não terminaria sendo identificada, a não quer assumirmos uma grande indigência no ambiente de desenvolvimento do sistema eleitoral no Serpro, fato que s tornaria praticamente público e notório, diante do vazamento

involuntário de algum dos associados?

Obrigado antecipadamente

Um abraço,

Paulo Buchsbaum

O professor Diego Aranha respondeu gentilmente para mim no seguinte teor:

Olá Paulo,

Obrigado pela mensagem!

Dada sua curiosidade, recomendo fortemente que você participe dos Testes Públicos de Segurança em Novembro/2021 para entender melhor como funciona o sistema de votação utilizado no Brasil.

Dito isso:

- Não apenas se “fala” de Brasil/Butão/Bangladesh, foi realizada uma pesquisa rigorosa pela imprensa: https://www1.folha.uol.com.br/poder/2021/06/so-brasil-bangladesh-e-butao-usam-urna-eletronica-sem-comprovante-do-voto-impresso.shtml

- Verificar um hash de um componente de software não verifica que o software é livre de erros ou se comporta de maneira correta durante a eleição. Havendo bugs ou adulteração na origem, os hashes vão bater, mas o resultado estará errado.

- A verificação de hashes de arquivos é feita no próprio ambiente da urna, portanto sujeita a software adulterado, que pode imprimir na tela os hashes errados ou ainda restaurar os arquivos corretos no final da eleição.

- A amostra em que a votação paralela e outras verificações são realizadas é muito pequena, sem significância estatística. Para citar exemplo concreto, até pouco tempo atrás eram apenas 4 ou 5 urnas no estado de SP em um parque de 100 mil. A amostra aumentou em 2020, mas o critério para seu cálculo continua nebuloso.

- Verificação de hashes é um procedimento técnico inacessível à grande maioria da população. Entendo ser desejável adotar mecanismos de auditoria que o cidadão comum possa entender.

- As urnas são desenvolvidas pelo TSE e não pelo SERPRO.

Há outros mecanismos de verificação de integridade na cadeia de boot da urna que dependem do cálculo de um hash e verificação de assinatura, mas naturalmente esses só funcionam se os arquivos forem devidamente assinados e o procedimento de verificação for corretamente implementado e testado.

Para ver como falharam em 2017/18 durante os TPS, recomendo leitura do material técnico em: http://urnaeletronica.info/

Abraço,

Diego F. Aranha Associate Professor at Department of Computer Science – Aarhus University Åbogade 34, 8200 Aarhus N, Denmark

Meu posicionamento sobre o e-mail do professor Diego Aranha,

1. Sim, parece que foi uma pesquisa pormenorizada que concluiu que Butão, Bangladesh e Brasil foram os únicos países que adotaram urna eletrônica sem registro de papel.

2. Sim, correto. Concordo com isso, mas, nesse caso, a fraude pressupõe uma grande cumplicidade ou incompetência entre os desenvolvedores do TSE na direção da fraude. Se isso acontece, e não chega à publico, para mim é algo muito impressionante e eu não consigo nem imaginar como isso pode ser possível. É muita indigência mental.

3. O cálculo do hash no próprio ambiente operacional é uma falha absolutamente patente e primária. Se isso é feito, então tudo que foi dito no item E se o Serpro seguir protocolos errados? está valendo: a galera que trabalha no TSE nisso é muito incompetente e não tem nem noção de uma coisa tão básica. Para mim, é algo absolutamente acachapante. E não é mais Serpro é TSE!

4. Quanto à votação paralela, concordo, claro. Pior do que a amostra ser pequena é que o próprio programa adulterado pode fazer que tudo dê certo antes da hora real das eleições.

5. Concordo que é pouco transparente e escrevi isso no texto. Me dói a questão do custo. Ajeitar o ambiente de desenvolvimento para corrigir as falhas acima, seria mais barato, mas reconheço que não seria transparente.

6. As urnas são desenvolvidas pelo TSE e não pelo SERPRO. Falha crassa minha, sem desculpa! Achei que tudo de TI mais complexo era feito pela SERPRO. Troquei no texto. Não tinha que “achar” nada. Tinha que conferir.

Falhas de integridade, como relatadas pelo Diego Aranha, em 2017/2018, considerando o item 3, são perfeitamente possíveis.

Se o hash é calculado no próprio ambiente operacional,.ele perde totalmente o sentido! O fraudador precisa inserir um vírus sutil cuja única função é enganar o programa que calcula o hash.

A partir, com a cumplicidade de poucas pessoas, ele consegue alterar os executáveis do jeito que quiser, geralmente inserindo um salto para outro arquivo binário e depois retornando para o ponto seguinte no mesmo executável.

E aí tudo se torna assustadoramente possível, mas aí o processo é de um amadorismo e indigência absolutamente impressionante.

Recibo de papel, de fato, ajuda a transparência, mas é preciso arrumar o TSE. Aquilo parece caso de polícia.

Obviamente, mandei minha resposta, trocando a pessoa das frases, para ele e o agradecendo efusivamente.

Estou pasmo, mas, de todo o modo, foi muito legal contar com o feedback do professor, Diego Aranha, que, ao contrário do que se pode imaginar, não é lá muito a favor do Bolsonaro, como pode claramente ser visto por quem examina o seu Twitter.

Um exemplo:

Excelente texto ! Técnico e preciso ! Acima de paixões, falácias e teorias da conspiração !

Esse texto foi escrito antes ou depois de o TSE admitir que o log foi apagado?

Foi escrito durante. Ninguém negou que existem falhas, erros e sinais de incompetência. Só não esqueça que a gestão é da SERPRO e não do TSE, A SERPRO é controlada por pessoas nomeadas pelo Paulo Guedes. Também não nego que se tentem coisas, e se cometam erros e que se ocultem esses erros, mas o hash ainda é, mesmo diante de tudo isso, um tremendo meio de proteção efetiva, ainda que não evite tentativas.

“Em tese, o “recibo” impresso do voto como adendo ao sistema eletrônico não diminui a segurança do atual sistema, e ainda aumenta a transparência explícita para todos. Então por que simplesmente não se faz isso para dar um cala-boca a aqueles que falam em fraude? Ora, pode-se até fazer algum dia, mas ele adiciona custo ao processo, uma vez que a impressora tem partes mecânicas que serão muito mais exigidas do que hoje, e gerarão mais consumo de papel e tinta, além de aumentar a taxa de defeitos da urna eletrônica. Além disso, a apuração das eleições ficará mais morosa e cara, dependendo da forma que os processos de recontagem sejam regulamentados”, diz o autor da matéria.

Acontece que o STF e o TSE já passaram dessa fase de dizer que a eleição com voto impresso ficara mais cara e morosa. A justificativa deles agora para não fazer o voto auditável é: “não vou fazer porque não quero e cala sua boca”.

Isso é errado. O STF gostou de sentir o gostinho do poder. Hoje em dia a relação do STF com o presidente é a pior da história pós-ditadura. Acho que isso for muito turbinado pelas inúmeras declarações pesadas do mito e seus filhos, começando com “Bastam um soldado e um cabo para fechar o STF” (2018 – Eduardo Bolsonaro)

Especialista Diego Aranha prova que a Urna Eletrônica é fraudável e inauditável.

No YouTube: “Vulnerabilidades no software da urna eletrônica brasileira: 5 anos depois Diego Aranha”

Palestra apresentada no evento Mind The Sec São Paulo 2018

https://youtu.be/0bAuf4osADg

X

Vou tentar fazer contato com ele pelo e-mail [email protected], que aparece no site da Aarhus University, Dinamarca

https://pure.au.dk/portal/en/persons/diego-f-aranha(59960ca5-ad41-44e3-8b4c-d9a7e9c0888f)/cv.html?id=133832238

Paulo, mais uma vez Parabéns pelo excelente artigo! Faço duas perguntas que considero pertinentes.

A) considerando que as urnas com os recibos dāo mais transparência ao leigo. E que em tese permitem uma recontagem física. (Mesmo com tuas consideraçōes de violar o lacre e colocar outros papeluchos, o que não é tão simplinho assim e configura um belo crime.) Como temos certeza que os dados recebidos na central de apuração são de fato o das urnas e como garantir que essa totalização está auditável e íntegra?

B) existem hoje alguma ferramenta que os partidos possam ter acesso às totalizaçōes das urnas .com seus md5 e sha256 e reapurar para corroborar a contagem? Sei que isto é mais uma camada de abertura a divergências, mas também é Uma abertura ao término da desconfiança! Vide as contagens de votos now EUA 2020 com parada e no retorno saltos gigantes para um unico candidato! Isso é um desvio estatistico estranho! Esse duplo check da urna e da totalização mitigaria o bafafa !

Oi

A) Sim, dá mais transparência. Em relação à totalização, há segurança porque logo depois do horário da eleição, os mesários imprimem o boletim da urna, com acessos aos fiscais dos partidos, que dão seu OK, podem até fotografar e o papel físico fica disponível. Sendo assim, se alguém for alterar os votos ao colocar na nuvem, tal fato poderá ser facilmente desmascarado por quem tem a cópia física ou foto do boletim da urna

B) As totalizações não são protegidas com hash, porque o acesso ao boletim de cada urna (se você admite que o item ‘A)’ protege sua integridade, pela presença de cópias físicas) torna possível sistemas de totalizações paralelas, que são factíveis de se fazer, de forma independente do TSE.

Conclusão

As urnas eletrônicas carregam em si a fraude portanto nao sao confiáveis

O processo se dá no inicio lá na cabine